Après quelques mots d’introduction de Christian Harbulot, Directeur de l'EGE et du CR451, Didier Spella, Président de CMCS et Directeur de l'Institut National pour la Cybersécurité et la Résilience des Territoires (INCRT), a présenté l’esprit de cette demi-journée d’étude dédiée à l’espace et à l’océan traité au prisme de la cybersécurité.

Première table ronde

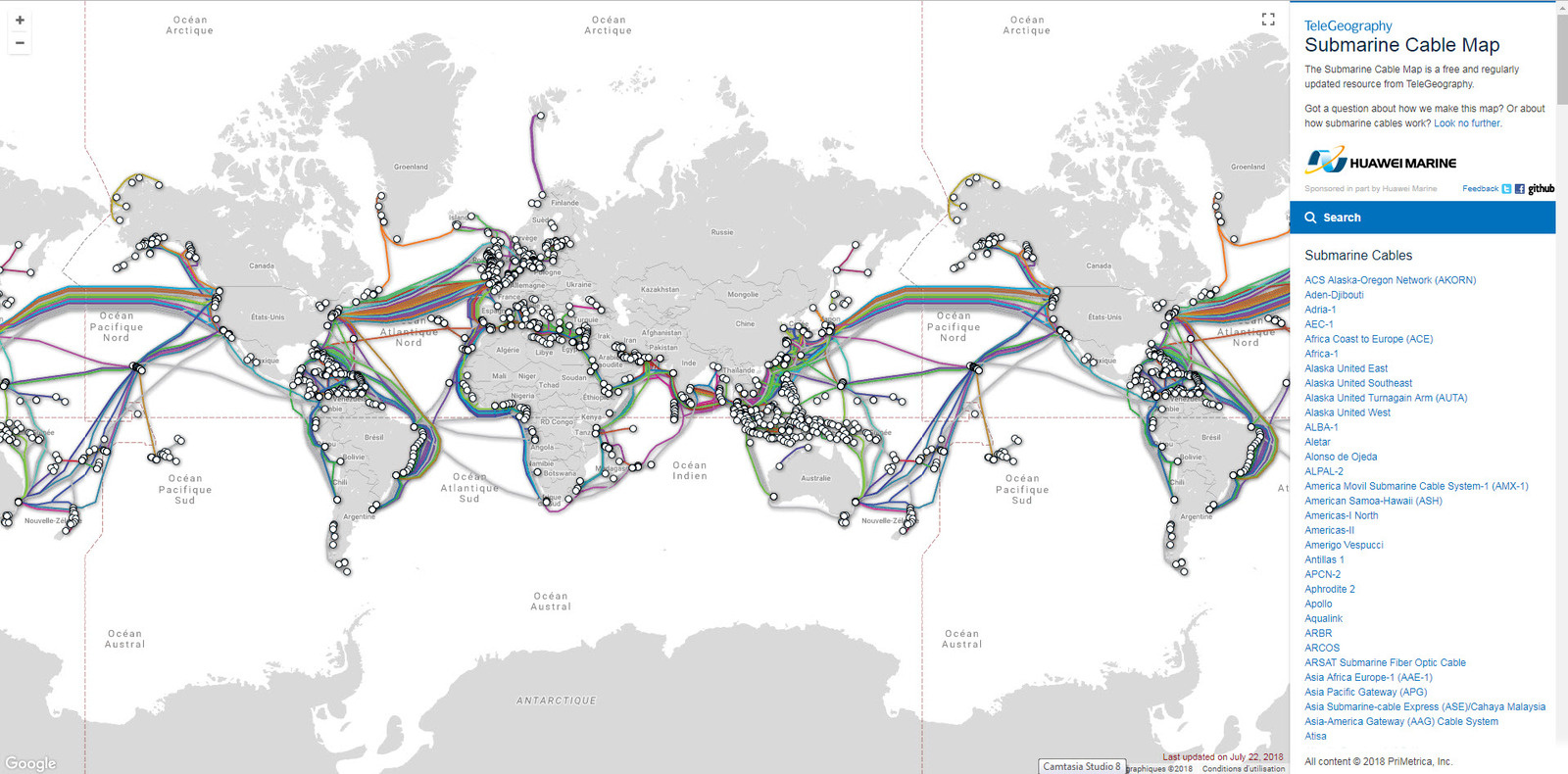

La première table ronde intitulée « Vaisseaux des espaces, des profondeurs à l'espace » était consacrée au contexte maritime et spatial. A l’heure actuelle, que ce soit pour poser des câbles sous-marins ou pour conquérir l’espace, il est nécessaire de disposer d’infrastructures complexes (flux financiers, de hubs, de données télé-stockées dans du cloud,...), aussi bien sur terre, sur l’océan et surtout dans l’océan. Cette démarche est identique dans l’espace. Ce sont 430 câbles qui parcourent les océans à des profondeurs d’environ 4000 mètres et parfois même jusqu’à 6000 mètres. 99 % des télécommunications mondiales transitent par les mers…

Cette zone est considérée aujourd’hui comme stratégique et les enjeux de conquêtes sont manifestes :

Protégées jusqu’à présent par la profondeur et la difficulté d’accès, les infrastructures sous-marines sont de plus en plus vulnérables aux techniques d’espionnage et aux attaques cyber. Elles sont aussi sensibles aux détériorations accidentelles (ancre de chalutiers), à l’usure (frottement, attaques d’animaux marins, éboulements), mais aussi au sabotage régulier en fonction du climat sociale de certaines régions (comme dans l’Ouest Africain par exemple).

En 2015, ou plus récemment encore en 2020, l’Afrique a été victime de coupures massives des télécommunications. Sans l’intervention rapide d’Orange Maritime, une filiale d’Orange, la coupure n’a duré que six jours. Mais en creux, on comprend qu’elle aurait pu durer bien plus longtemps voire être permanente si aucune entreprise privée n’était intervenue.

Pour Olivier Lasmoles, le droit maritime, comme le droit pénal est l’un des droit les plus vieux au monde. Le code Justinien, au IVème siècle, prévoyait déjà le « jet à la mer » en cas de naufrage. Cependant plusieurs zones restent, aujourd’hui encore, relativement floues. Par exemple, la définition d’un navire sur le plan juridique demeure un défi pour tout juristes. Les textes internationaux (Convention Montego Bay ou d’Amsterdam) sont souvent silencieux, les codes (maritime ou civils), apportent peu d’éléments… C’est alors à la jurisprudence qu’il faut se référer.

L’ordonnance de 13 octobre 2021 relative aux conditions de navigation des navires autonomes et des drones maritimes, assimile le drone marin à un navire, cette fiction juridique met en place un régime allégé, ce statut demeure une exception, car non reconnu à l’international. Mais elle permet d’envisager d’étendre ce raisonnement aux câbles sous-marins, mais aussi aux objets spatiaux. En matière de cybersécurité l’Organisation Maritime Internationale (OMI) a émis trois textes depuis 2017, incitatifs mais non coercitifs. Beaucoup reste donc à faire à ce sujet.

Pour Hugo Lopez, les satellites contribuent à 1 % des données transmises conjointement à celles du câbles. C’est peu, mais ce pourcentage est essentiel pour la géolocalisation, les prévisions météo, le transport maritime,... Si un satellite s’approche trop près d’un autre, il peut capter des données qui ne lui sont pas destinées. Nous sommes alors dans le cyberespionnage. Dans la mesure ou, dans l’espace, la charge de la preuve et de l’intention demeure difficile à prouver, de tels incidents pourraient se multiplier.

Les cyberattaques obéissent, quant à elles, à une autre logique. A l’heure actuelle, désigner une cyberattaque comme une agression ne fait pas consensus à l’international. En théorie, si l’attaque occasionne un dommage, celle-ci ouvre droit à une réparation, une recherche en responsabilité et une sanction à la hauteur du préjudice. Avant, le dommage, il y a tout une gradation de nuisances, qui vont du brouillage au sabotage. Le fait qu’il n’y ait pas destruction pose la question de la propriété des données et dans ces conditions comment estimer le préjudice ? Pour Hugo Lopez, la dérive serait alors de voir l’attention et la responsabilité se focaliser sur la victime et non sur l’agresseur.

Laurent Chrzanovski de l’Université de Sibiu (Roumanie) synthétise les interventions, relevant la faiblesse de l’Europe sous diverses formes. Il souligne entre autres le manque de réactivité vis-à-vis de ses partenaires économiques, notamment des États-Unis et qui profite au Big Five. Le rôle symbolique du Bureau du Programme de Cybersécurité du Conseil de l’Europe (C-Proc), sis à Bucarest, qui réuni pourtant les meilleurs cyber-policiers d’Europe : pour des raisons d'exclusivité de la sécurité d'État, sa pour principale mission, hormis des formations continues et l'assurance du respect de la convention de Budapest, est de former des Gendarmes des Antilles à l'Afrique, autant de missions honorables qui démontrent néanmoins l'exclusion du C-Proc de toute activité d'enquête sur le sol de l'un des membres du Conseil.

Enfin, dans plusieurs États, la rivalité et les conflits de compétences entre les différentes polices et services chargés de la lutte contre la cybercriminalité, ralentissent les procédures dans un domaine où la riposte doit être immédiate.

Des projets comme Galileo ou l’Europe de la défense sont aussi enterrés.

On peut se consoler toutefois, que sur le plan international nous ne sommes pas les seuls: l’ITU (ONU-Genève) a vu ses compétences cybersécuritaires drastiquement réduites, au bénéfice d'un groupe de travail réunissant les ambassadeurs des 20 pays les plus puissants en IT, présidé par la Suisse et placé sous la direction du Secrétaire Général de l’ONU à New-York.

Plus généralement l’Europe:

Dans le reste du monde, il y a de quoi s’alarmer et cela devrait nous alarmer.

Cette zone est considérée aujourd’hui comme stratégique et les enjeux de conquêtes sont manifestes :

- Enjeu économique : ces grandes profondeurs abritent des ressources énergétiques (gaz, pétrole), minières dont beaucoup de métaux rares. C’est aussi un immense espoir dans le domaine de la recherche, de la médecine, de la cosmétique,…

- Enjeu stratégique : La multiplication des activités militaires et le développement capacitaire d’agir dans les abysses laisse à penser que la conflictualité dans ce milieu devient possible.

Protégées jusqu’à présent par la profondeur et la difficulté d’accès, les infrastructures sous-marines sont de plus en plus vulnérables aux techniques d’espionnage et aux attaques cyber. Elles sont aussi sensibles aux détériorations accidentelles (ancre de chalutiers), à l’usure (frottement, attaques d’animaux marins, éboulements), mais aussi au sabotage régulier en fonction du climat sociale de certaines régions (comme dans l’Ouest Africain par exemple).

En 2015, ou plus récemment encore en 2020, l’Afrique a été victime de coupures massives des télécommunications. Sans l’intervention rapide d’Orange Maritime, une filiale d’Orange, la coupure n’a duré que six jours. Mais en creux, on comprend qu’elle aurait pu durer bien plus longtemps voire être permanente si aucune entreprise privée n’était intervenue.

Pour Olivier Lasmoles, le droit maritime, comme le droit pénal est l’un des droit les plus vieux au monde. Le code Justinien, au IVème siècle, prévoyait déjà le « jet à la mer » en cas de naufrage. Cependant plusieurs zones restent, aujourd’hui encore, relativement floues. Par exemple, la définition d’un navire sur le plan juridique demeure un défi pour tout juristes. Les textes internationaux (Convention Montego Bay ou d’Amsterdam) sont souvent silencieux, les codes (maritime ou civils), apportent peu d’éléments… C’est alors à la jurisprudence qu’il faut se référer.

L’ordonnance de 13 octobre 2021 relative aux conditions de navigation des navires autonomes et des drones maritimes, assimile le drone marin à un navire, cette fiction juridique met en place un régime allégé, ce statut demeure une exception, car non reconnu à l’international. Mais elle permet d’envisager d’étendre ce raisonnement aux câbles sous-marins, mais aussi aux objets spatiaux. En matière de cybersécurité l’Organisation Maritime Internationale (OMI) a émis trois textes depuis 2017, incitatifs mais non coercitifs. Beaucoup reste donc à faire à ce sujet.

Pour Hugo Lopez, les satellites contribuent à 1 % des données transmises conjointement à celles du câbles. C’est peu, mais ce pourcentage est essentiel pour la géolocalisation, les prévisions météo, le transport maritime,... Si un satellite s’approche trop près d’un autre, il peut capter des données qui ne lui sont pas destinées. Nous sommes alors dans le cyberespionnage. Dans la mesure ou, dans l’espace, la charge de la preuve et de l’intention demeure difficile à prouver, de tels incidents pourraient se multiplier.

Les cyberattaques obéissent, quant à elles, à une autre logique. A l’heure actuelle, désigner une cyberattaque comme une agression ne fait pas consensus à l’international. En théorie, si l’attaque occasionne un dommage, celle-ci ouvre droit à une réparation, une recherche en responsabilité et une sanction à la hauteur du préjudice. Avant, le dommage, il y a tout une gradation de nuisances, qui vont du brouillage au sabotage. Le fait qu’il n’y ait pas destruction pose la question de la propriété des données et dans ces conditions comment estimer le préjudice ? Pour Hugo Lopez, la dérive serait alors de voir l’attention et la responsabilité se focaliser sur la victime et non sur l’agresseur.

Laurent Chrzanovski de l’Université de Sibiu (Roumanie) synthétise les interventions, relevant la faiblesse de l’Europe sous diverses formes. Il souligne entre autres le manque de réactivité vis-à-vis de ses partenaires économiques, notamment des États-Unis et qui profite au Big Five. Le rôle symbolique du Bureau du Programme de Cybersécurité du Conseil de l’Europe (C-Proc), sis à Bucarest, qui réuni pourtant les meilleurs cyber-policiers d’Europe : pour des raisons d'exclusivité de la sécurité d'État, sa pour principale mission, hormis des formations continues et l'assurance du respect de la convention de Budapest, est de former des Gendarmes des Antilles à l'Afrique, autant de missions honorables qui démontrent néanmoins l'exclusion du C-Proc de toute activité d'enquête sur le sol de l'un des membres du Conseil.

Enfin, dans plusieurs États, la rivalité et les conflits de compétences entre les différentes polices et services chargés de la lutte contre la cybercriminalité, ralentissent les procédures dans un domaine où la riposte doit être immédiate.

Des projets comme Galileo ou l’Europe de la défense sont aussi enterrés.

On peut se consoler toutefois, que sur le plan international nous ne sommes pas les seuls: l’ITU (ONU-Genève) a vu ses compétences cybersécuritaires drastiquement réduites, au bénéfice d'un groupe de travail réunissant les ambassadeurs des 20 pays les plus puissants en IT, présidé par la Suisse et placé sous la direction du Secrétaire Général de l’ONU à New-York.

Plus généralement l’Europe:

- manque d’imagination, réinvente de la roue, est incapable de transformer des contraintes en avantages.

- les négociations à 27 durant des années, elles aboutissent souvent à se « tirer une balle dans le pieds », à l'image du GDPR versus le Cloud Act américain.

Dans le reste du monde, il y a de quoi s’alarmer et cela devrait nous alarmer.

- Le fossé technologique qui rend les anciens satellites obsolètes et vulnérables.

- La puissance des satellites militaires privés russes capables zoomer sur une plaque d’immatriculation, qui concurrencent la technologie des drones et qui sont hors de portée.

Deuxième table ronde

Christine Dugoin-Clément synthétise les éléments relatifs aux fonds marins pour ouvrir la seconde table ronde et ainsi les mettre en perspective avec rôle des infrastructures spatiales dans la structuration du cyberespace. L’information est au cœur des enjeux et les crises successives que le monde traverse ces dernières années renforce particulièrement ce rôle stratégique de l’information et de sa circulation.

Thierry Berthier du centre de recherche de St-Cyr souligne en effet que le conflit russo-ukrainien constitue un terreau fertile pour réfléchir à la structuration des espaces du cyber. Dès le début de ce conflit, les activités cyber ont cependant été en deçà des prévisions. Cette activité a visé au moment de l’invasion des activités militaires tactiques. Peu de débordements, peu d’effets collatéraux, pas de cyberblitz russe, pas d’attaque sur les autres acteurs européens. Pourtant l’activation des satellites Starlink par Elon Musk pour assurer une connexion internet à l’Ukkraine depuis l’espace n’est pas anodine.

Pour Renaud Feil, Fondateur de la société Synacktiv, le hacking de satellite n’est pas nouveau, il commence dans les années 90. Dans le secteur aérospatial, comme l’industrie, la pensée dominante est marquée par la sûreté et la lutte contre les dysfonctionnements. Cette logique privilégie la duplication des infrastructures en cas de dysfonctionnements d’un système mais elle n’intègre pas la malveillance.

Les vulnérabilités se retrouvent donc aussi sur les redondances. Or un agent malveillant qui va trouver un point faible, va continuer sur le second et troisième pour désactiver tout le système.

Notre dépendance croissantes aux technologies se traduit par une augmentation de la surface d’attaque, des sources de failles de sécurité, d’une traçabilité plus difficile et d’une supply chain plus fragile.

Olivier Feix, directeur de la Fédération européenne des drones de sécurité indique qu’autour des drones et de l’internet sous-marin, il y a des enjeux considérables de puissance, d’économie et de stratégies. De nouvelles solutions doivent être trouvées. Cette période de crise est aussi une période d’opportunités. Ce qui oblige à être inventif, créatif, à apprendre à penser autrement. C’est dans ce sens que l’intervention de la constellation Starlink au-dessus de l’Ukraine doit être comprise.

Thierry Berthier du centre de recherche de St-Cyr souligne en effet que le conflit russo-ukrainien constitue un terreau fertile pour réfléchir à la structuration des espaces du cyber. Dès le début de ce conflit, les activités cyber ont cependant été en deçà des prévisions. Cette activité a visé au moment de l’invasion des activités militaires tactiques. Peu de débordements, peu d’effets collatéraux, pas de cyberblitz russe, pas d’attaque sur les autres acteurs européens. Pourtant l’activation des satellites Starlink par Elon Musk pour assurer une connexion internet à l’Ukkraine depuis l’espace n’est pas anodine.

Pour Renaud Feil, Fondateur de la société Synacktiv, le hacking de satellite n’est pas nouveau, il commence dans les années 90. Dans le secteur aérospatial, comme l’industrie, la pensée dominante est marquée par la sûreté et la lutte contre les dysfonctionnements. Cette logique privilégie la duplication des infrastructures en cas de dysfonctionnements d’un système mais elle n’intègre pas la malveillance.

Les vulnérabilités se retrouvent donc aussi sur les redondances. Or un agent malveillant qui va trouver un point faible, va continuer sur le second et troisième pour désactiver tout le système.

Notre dépendance croissantes aux technologies se traduit par une augmentation de la surface d’attaque, des sources de failles de sécurité, d’une traçabilité plus difficile et d’une supply chain plus fragile.

Olivier Feix, directeur de la Fédération européenne des drones de sécurité indique qu’autour des drones et de l’internet sous-marin, il y a des enjeux considérables de puissance, d’économie et de stratégies. De nouvelles solutions doivent être trouvées. Cette période de crise est aussi une période d’opportunités. Ce qui oblige à être inventif, créatif, à apprendre à penser autrement. C’est dans ce sens que l’intervention de la constellation Starlink au-dessus de l’Ukraine doit être comprise.

Conclusion

La conclusion des travaux par Stéphane Mortier, chercheur associé Université Gustave Eiffel met l’accent sur la nature humaine. Bien que les technologies évoluent, les racines demeurent les mêmes, les faiblesses demeurent les-mêmes, à savoir l’homme. On trouvera toujours des idiots utiles qui sont utilisés, manipulés par des puissances adverses et il y aura toujours des victimes. La cybersécurité influe sur le maillon faible et alimente sa faiblesse, ce maillon faible, c’est bien l’homme !

De la mer à l’espace, des fonds marins aux espaces extra-atmosphériques, l’information circule. Qui maîtrise l’information, maîtrise le monde… Câbles sous-marins et satellites sont autant de vulnérabilités qui aiguisent les appétits les plus stratégiques mais aussi les plus douteux. Au delà des éléments d’’infrastructure, de structuration du cyberespace, c’est bien ce qui y transite qui attise les convoitises : l’information.

Les enjeux soulevés lors de cette séance d’échange, à bâtons rompus, entre spécialistes laisse présager un avenir incertain. Ces enjeux doivent être pris en compte au plus haut niveau. Il en va de l’accroissement, ou de la perte de puissance et d’influence des acteurs internationaux, étatiques ou privés. Il s’agit bien d’une problématique relevant de l’intelligence économique et plus largement de la guerre économique qui, à n’en pas douter, trouvera échos dans les futures travaux du CR451 de l’École de Guerre Économique.

Lucie Laurent, chargée de mission au CR451 clôt cette demi-journée d’étude en ouvrant les perspectives aux aspects normatifs, extraterritoriaux notamment qui pourraient fleurir dans les années à venir. L’heure est à l’influence et à l’intelligence juridique. Également, le poids du secteur privé, grandissant dans le domaine cyber est un signal fort qui ne doit pas être ignoré. Il ne s’agit plus ici de transfert de souveraineté mais bien de perte de souveraineté. Cela présage de futures réflexions tout autant stratégiques que constructives et passionnantes !

De la mer à l’espace, des fonds marins aux espaces extra-atmosphériques, l’information circule. Qui maîtrise l’information, maîtrise le monde… Câbles sous-marins et satellites sont autant de vulnérabilités qui aiguisent les appétits les plus stratégiques mais aussi les plus douteux. Au delà des éléments d’’infrastructure, de structuration du cyberespace, c’est bien ce qui y transite qui attise les convoitises : l’information.

Les enjeux soulevés lors de cette séance d’échange, à bâtons rompus, entre spécialistes laisse présager un avenir incertain. Ces enjeux doivent être pris en compte au plus haut niveau. Il en va de l’accroissement, ou de la perte de puissance et d’influence des acteurs internationaux, étatiques ou privés. Il s’agit bien d’une problématique relevant de l’intelligence économique et plus largement de la guerre économique qui, à n’en pas douter, trouvera échos dans les futures travaux du CR451 de l’École de Guerre Économique.

Lucie Laurent, chargée de mission au CR451 clôt cette demi-journée d’étude en ouvrant les perspectives aux aspects normatifs, extraterritoriaux notamment qui pourraient fleurir dans les années à venir. L’heure est à l’influence et à l’intelligence juridique. Également, le poids du secteur privé, grandissant dans le domaine cyber est un signal fort qui ne doit pas être ignoré. Il ne s’agit plus ici de transfert de souveraineté mais bien de perte de souveraineté. Cela présage de futures réflexions tout autant stratégiques que constructives et passionnantes !

Pour en savoir plus

https://www.cairn.info/revue-herodote-2014-1-page-201.htm

https://cybercercle.com/wp-content/uploads/2021/02/Cybersecurite-Maritime-Regards-Croises-CyberCercleCollection_VD.pdf

https://www.energiesdelamer.eu/2020/10/02/cybersecurite-des-systemes-maritimes-et-portuaires-une-premiere-en-europe/

https://dumas.ccsd.cnrs.fr/dumas-01622134/document

https://www.eurafibre.fr/la-carte-mondiale-des-cables-de-telecommunications-sous-marins/

https://www.submarinecablemap.com/

https://www.veillemag.com/Interview-de-Bruno-Wirtz-Mathematicien-du-reel_a4475.html

https://www.defense.gouv.fr/actualites/armees-se-dotent-dune-strategie-ministerielle-maitrise-fonds-marins

https://cybercercle.com/wp-content/uploads/2021/02/Cybersecurite-Maritime-Regards-Croises-CyberCercleCollection_VD.pdf

https://www.energiesdelamer.eu/2020/10/02/cybersecurite-des-systemes-maritimes-et-portuaires-une-premiere-en-europe/

https://dumas.ccsd.cnrs.fr/dumas-01622134/document

https://www.eurafibre.fr/la-carte-mondiale-des-cables-de-telecommunications-sous-marins/

https://www.submarinecablemap.com/

https://www.veillemag.com/Interview-de-Bruno-Wirtz-Mathematicien-du-reel_a4475.html

https://www.defense.gouv.fr/actualites/armees-se-dotent-dune-strategie-ministerielle-maitrise-fonds-marins

Accueil

Accueil